Основи інформаційної безпеки

Інформаційна безпека — це стан захищеності систем передавання, опрацювання та зберігання даних, при якому для даних забезпечено:

конфіденційність доступність цілісність

Конфіденційність — забезпечення доступу до даних на основі розподілу прав доступу, захист від несанкціонованого ознайомлення.

Цілісність — захист даних від їх зловмисного або випадкового знищення чи спотворення.

Доступність — забезпечення доступу до загальнодоступних даних усім користувачам і захист цих даних від блокування зловмисниками.

Вправа

Теоретичні відомості

Ідентифіка́ція, aвтентифікáція, aвторизація …

Ідентифіка́ція — процедура розпізнавання користувача в системі, як правило, за допомогою наперед визначеного імені (ідентифікатора) або іншої апріорної інформації про нього, яка сприймається системою.

Ідентифікація використовується для отримання інформації про суб'єкт системи на основі наданого ним ідентифікатора. Є початковою процедурою надання доступу до системи. Після неї здійснюється

Автентифікáція — процедура встановлення належності користувачеві інформації в системі пред'явленого ним ідентифікатора. З позицій інформаційної безпеки автентифікація є частиною процедури надання доступу для роботи в інформаційній системі, наступною після ідентифікації і передує авторизації.

Авторизація — керування рівнями та засобами доступу до певного захищеного ресурсу, як у фізичному розумінні, так і в галузі цифрових технологій та ресурсів системи залежно від ідентифікатора і пароля користувача або надання певних повноважень на виконання деяких дій у системі обробки даних.

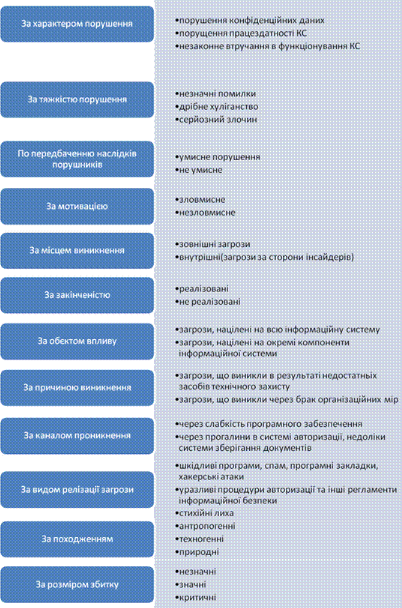

Iнформаційні загрози

Iнформаційна загроза — сукупність умов і факторів, що створюють небезпеку порушення інформаційної безпеки. Вправа

Загрози пошкодження даних можна класифікувати за природою їх виникнення:

- природні — об'єктивні, не залежать від людини (стихійні явища, природне старіння обладнання, відмова елементів

ОС ) - штучні — суб'єктивні, залежать від людини

- випадкові — вихід із ладу обладнання, помилки персоналу або програмного забезпечення

- навмисні — перехоплення даних, маскування під дійсного користувача, фізичне руйнування системи

Залежно від мотивів, мети та методів, дії порушників безпеки інформації можна поділити на чотири категорії:

- шукачі пригод

- ідейні «хакери»

- «хакери»-професіонали

- ненадійні (неблагополучні) співробітники

Комп'ютерний вірус — шкідлива програма, яка здатна поширювати свої копії з метою зараження та пошкодження даних.

Прийнято розділяти віруси за об'єктами, які вражаються (файлові віруси, віруси структури файлової системи, завантажувальні віруси, скриптові віруси, макровіруси, мережеві черв'яки).

Фішинг — вид шахрайства, метою якого є виманювання персональних даних у клієнтів онлайн-аукціонів, сервісів з переказу або обміну валюти, інтернет-магазинів тощо.

Ботнет — це комп'ютерна мережа, що складається з деякої кількості хостів, із запущеними ботами — автономним програмним забезпеченням.

Найчастіше бот у складі ботнета є програмою, яка приховано встановлюється на комп'ютері жертви і дозволяє зловмисникові виконувати певні дії з використанням ресурсів інфікованого комп'ютера.

Зазвичай використовуються для протиправної діяльності — розсилки спаму, перебору паролів на віддаленій системі, атак на відмову в обслуговуванні, отримання персональної інформації про користувачів, крадіжка номерів кредитних карток та паролів доступу.

Кожен комп’ютер в мережі діє як «бот» і управляється шахраєм для передачі шкідливих програм або шкідливого контенту для запуску атаки.

Ботнет деколи називають «армією зомбі», так як комп’ютери контролюються кимось іншим, крім їх власника

Троянські програми (Trojans) виконують в уражених комп'ютерах несанкціоновані користувачем дії: знищують інформацію на дисках, приводять систему до «зависання», крадуть конфіденційну інформацію тощо.

Такі програми не є вірусом в традиційному розумінні цього терміну, бо не заражають інші програми або дані. Вони не здатні самостійно проникати у комп'ютери і розповсюджуються зловмисниками під виглядом «корисного» програмного забезпечення. Протe нанесена ними шкода може багатократно перевищувати втрати від традиційної вірусної атаки.

Програми-реклами (Adware) — програмний код, без відома користувача включений у програмне забезпечення з метою демонстрації рекламних оголошень. Зазвичай програми-реклами вбудовано у програмне забезпечення, яке розповсюджують безкоштовно. Рекламу розташовують у робочому інтерфейсі. Часто такі програми збирають і переправляють своєму розробникові персональну інформацію про користувача, змінюють різні параметри браузера (стартові і пошукові сторінки, рівні безпеки тощо) і створюють неконтрольований користувачем трафік. Все це може привести як до порушення політики безпеки, так і до прямих фінансових втрат.

Програми-шпигуни (Spyware) збирають відомості про окремо взятого користувача або організацію без їх відома. Про наявність програм-шпигунів на своєму комп'ютері ви можете і не здогадуватися.

Потенційно небезпечні додатки (Riskware) не мають якої-небудь власної шкідливої функції, але ними можуть скористатися зловмисники як допоміжними складовими шкідливої програми, що містять проломи й помилки. Наявність таких програм на комп'ютері піддає ваші дані ризику. До таких програм відносять деякі утиліти видаленого адміністрування, програми автоматичного перемикання розкладки клавіатури,

Програми-жарти (Jokes) не заподіють комп'ютеру якої-небудь прямої шкоди, але виводять повідомлення про те, що таку шкоду вже заподіяно або буде заподіяно за яких-небудь умов. Такі програми часто виводять повідомлення про форматування диска (хоча ніякого форматування насправді не відбувається), виявляють віруси в незаражених файлах тощо.

Програми-маскувальники (Rootkit) — утиліти, використовувані для приховання шкідливої активності. Вони маскують шкідливі програми, щоб уникнути їх виявлення антивірусними програмами. Програми-маскувальники модифікують операційну систему на комп'ютері і замінюють основні її функції, щоб приховати свою власну присутність і дії, які робить зловмисник на зараженому комп'ютері.

Технології захисту

Bиди захисту, аспекти інформаційної безпеки, попередження зараження … Вправа

Залежно від можливих порушень у роботі системи та загроз несанкціонованого доступу до інформації численні види захисту можна об'єднати у такі групи:

- морально-етичні

- правові

- адміністративні (організаційні)

- технічні (фізичні)

- програмні

Кожен вид заходів забезпечує окремі аспекти інформаційної безпеки:

- Технічний — забезпечує обмеження доступу до носія повідомлення апаратно-технічними засобами (антивіруси, фаєрволи, маршрутизатори, токіни, смарткарти тощо):

- попередження витоку по технічним каналам;

- запобігання блокуванню;

- Інженерний — запобігає руйнуванню носія внаслідок навмисних дій або природного впливу інженерно-технічними засобами.

- Криптографічний — попереджує доступ за допомогою математичних перетворень повідомлення:

- попередження несанкціонованої модифікації;

- попередження несанкціонованого розголошення.

- Організаційний — попередження доступу на об'єкт інформаційної діяльності сторонніх осіб за допомогою організаційних заходів (правила розмежування доступу).

Заходи попередження зараження:

- використання надійних джерел програмного забезпечення;

- обмеження доступу до комп’ютера сторонніх осіб;

- встановлення захисту від запису на змінних дисках з файлами, у тому числі, за рахунок системного адміністрування;

- регулярне створення резервних копій;

- перевірка інформації, що надходить зовні та поточного стану ПК за допомогою антивірусних програм;

Методи ідентифікації

Біоме́трія — сукупність автоматизованих методів і засобів ідентифікації людини, заснованих на її фізіологічній або поведінковій характеристиці.

- За відбитком пальця. Найпоширеніший метод біометричної ідентифікації, в основі цього методу лежить унікальність для кожної людини малюнка папілярних візерунків на пальцях. Зображення відбитка пальця, отримане за допомогою спеціального сканера, перетвориться в цифровий код (згортку) і порівнюється з раніше введеним шаблоном (еталоном) або набором шаблонів (у випадку ідентифікації).

- За формою долоні. Цей метод побудований на розпізнаванні геометрії кисті руки. З допомогою спеціального пристрою, що дозволяє отримувати тривимірний образ кисті руки, виходять вимірювання, необхідні для унікальної цифрової згортки, що ідентифікує людини.

- За сітківкою ока. Вірніше, це спосіб ідентифікації за малюнком кровоносних судин очного дна. Для того, щоб малюнок став видно, людині треба подивитися на віддалену світлову точку, і підсвічується таким чином очне дно сканується спеціальною камерою.

- За райдужною оболонкою ока. Метод заснований на унікальності малюнка райдужної оболонки ока. Для реалізації методу необхідні спеціальна камера і відповідне програмне забезпечення, що дозволяє виділити з отриманого зображення малюнок райдужної оболонки ока, за якою будується цифровий код.

- За формою обличчя. У даному методі ідентифікації будується дво- або тривимірний образ обличчя людини. За допомогою камери і спеціалізованого програмного забезпечення на зображенні виділяються контури очей, брів, носа, губ і т. д., обчислюються відстані між ними. За цими даними будується образ, що перетворюється в цифрову форму для порівняння.

Розмежування доступу — сукупність процедур, що реалізують перевірку запитів на доступ і оцінку на підставі Правил розмежування доступу можливості надання доступу.

Для відображення функціональності комп’ютерної системи використовується концепція матриці доступу. Матриця доступу являє собою таблицю, уздовж кожного виміру якої відкладені ідентифікатори об'єктів комп’ютерної системи, а елементами матриці виступають дозволені або заборонені режими доступу. Матриця доступу може бути двомірною (наприклад, користувачі/пасивні об'єкти або процеси/пасивні об'єкти) або тримірною (користувачі/процеси/пасивні об'єкти).

Криптогра́фія — наука про математичні методи забезпечення конфіденційності, цілісності і автентичності інформації.

Криптографічні методи захисту інформації — це спеціальні методи шифрування, кодування або іншого перетворення інформації, в результаті якого її зміст стає недоступним без пред'явлення ключа криптограми і зворотного перетворення.

Розрізняється шифрування двох типів:

- симетричне (із секретним ключем);

- несиметричне (з відкритим ключем).

При симетричному шифруванні створюється ключ, файл разом з цим ключем пропускається через програму шифрування та отриманий результат пересилається адресатові, а сам ключ передається адресатові окремо, використовуючи інший (захищений або дуже надійний) канал зв'язку.

Несиметричне шифрування складніше, але і надійніше. Для його реалізації потрібні два взаємозалежних ключі: відкритий і закритий.

Одержувач повідомляє всім бажаючий свій відкритий ключ, що дозволяє шифрувати для нього повідомлення. Закритий ключ відомий тільки одержувачеві повідомлення. Коли комусь потрібно послати зашифрованет повідомлення, він виконує шифрування, використовуючи відкритий ключ одержувача. Одержавши повідомлення, останній розшифровує його за допомогою свого закритого ключа. За підвищену надійність несиметричного шифрування приходиться платити: оскільки обчислення в цьому випадку складніше, то процедура розшифровки займає більше часу.

Заходи

Брандмауери, антивіруси …

Брандмауери. Для запобігання інтернет-загрозам між комп’ютером і мережею встановлюють перешкоди — міжмережеві екрани брандмауери. Вони захищають комп’ютер від зловмисного проникнення або потрапляння шкідливих програм. Але не запобігають витоку конфіденційної інформації користувача та завантаженню вірусів.

Антивірус — спеціалізована програма для знаходження комп'ютерних вірусів, а також небажаних програм загалом, та відновлення заражених такими програмами файлів, а також для запобігання зараженню файлів чи операційної системи шкідливим кодом.

Класифікація антивірусних програм:

- детектори (сканери, наприклад, антивірус Касперського,

Doctor Web, MS AntiVirus, Eset Smart Security (NOD32 ) — перевіряють, чи є у файлах специфічна для відомого вірусу комбінація байтів. Вимагають постійного оновленя своїх баз даних; - лікарі (фаги) — відривають від інфікованих програм тіло вірусу і відтворюють початковий стан програм;

- ревізори (наприклад, програма

Adinf ) — контролюють уразливі для вірусної атаки компоненти комп’ютера: запам’ятовують дані про стан файлів і системних ділянок дисків, а при наступних запусках порівнюють їхній стан із вихідним; - вакцини (імунізатори, наприклад,

Anti Trojan Elite, Trojan Remover абоDr.Web ) — модифікують програми і диски таким чином, що вірус вважає їх уже інфікованими. Така модифікація не позначається на роботі програмного забезпечення. Зараз малопоширені; - фільтри (охоронці) — повідомляють користувача про всі дії на його комп'ютері. Якщо троянська програма або вірус захочуть проникнути у ПК або викрасти пароль і відправити його зловмисникові, фільтр миттєво спрацює. Багато сучасних антивірусів мають вбудований брандмауер, що дозволяє контролювати мережевий трафік і стежити за змінами в системі.

Поширені такі антивірусні програми:

- для

Linux :avast!, Bitdefender, ClamAV, F-Prot Antivirus ; - для

Windows :avast!, ADinf, AVG, Bitdefender, ClamAV, F-Prot Antivirus, Dr.Web, ESET NOD32, KASPERSKY, Norton .

Ознаки зараження:

- на екран виводяться непередбачені повідомлення, зображення або відтворюються непередбачені звукові сигнали;

- несподівано відкривається і закривається лоток

CD/DVD-ROM — пристрою; - довільно, без вашої участі, на вашому комп'ютері запускаються які-небудь програми;

- на екран виводяться попередження про спробу який-небудь з програм вашого комп'ютера вийти в Інтернет, хоча ви ніяк не ініціювали таку її поведінку, то, з великим ступенем вірогідності, можна припустити, що ваш комп'ютер уражено вірусом.

Є характерні ознаки поразки вірусом через пошту:

- друзі або знайомі говорять вам про повідомлення від вас, які ви не відправляли;

- у вашій поштовій скриньці знаходиться велика кількість повідомлень без зворотньої адреси і заголовка.

Не завжди такі ознаки викликано присутністю вірусів. Іноді вони можуть бути наслідком інших причин. Наприклад, у випадку з поштою заражені повідомлення можуть розсилатися з вашою зворотною адресою, але не з вашого комп'ютера.

Непрямі ознаки зараження комп'ютера:

- часті зависання і збої в роботі комп'ютера;

- повільна робота комп'ютера при запуску програм;

- неможливість завантаження операційної системи;

- зникнення файлів і каталогів або спотворення їх вмісту;

- часте звернення до жорсткого диска (часто мигає лампочка на системному блоці);

web -браузер зависає або поводиться несподіваним чином (наприклад, вікно програми неможливо закрити).

У

Висновки

Поради, зауваження…

- Не розміщуйте в

Інтернеті :- домашню адресу, номер телефона (як домашнього так і мобільного)

- розпорядок дня (свій або рідних)

- повідомлення про можливі тривалі подорожі або виїзд на дачу

- фото, що можуть скомпрометувати вас або ваших знайомих тощо

- Не надавайте незнайомим людям та не надсилайте через відкриті мережі персональні дані, дані про паролі доступу до поштових скриньок, екаунтів у соціальних мережах;

- суворо конфіденційні дані:

- термін дії картки

CVV-2 кодPIN -код

- нікому і ніколи не повідомляйте особисту фінансову інформацію

- Для переказу коштів достатньо:

- імені власника картки

- номеру картки

- не відкривайте вкладень до листів від незнайомих осіб

- уважно поводьтеся з паролями

- для створення паролів використовуйте:

- cкладне слово чи вислів

- великі і маленькі літери/цифри

- змінюйте паролі періодично (раз на

3-6 міс.) - у разі підозрілих ситуацій

- привяжіть номер мобільного телефону до важливих акаунтів (двохфакторна авторизація)

- Уважно ставтесь до посилань в повідомленях у соцмережах та інших месенджерах

- не надсилайте

СМС -повідомлення для отримання будь-яких послуг вІнтернеті - використовуйте окрему картку для інтернет-оплат

- користуйтеся лише знайомими банкоматами, огляньте банкомат перед використанням

- Уважність — практично единий спосіб захисту від скімінгу

Tест.